Кому можно доверять?

Доверие считается одной из ключевых человеческих ценностей, наравне с честностью и справедливостью. Но в отношении таких понятий, как “персональные данные”, “банковский счёт”, “компьютерные сети”, “корпоративные системы”, оно становится чем-то крайним.

В 2010 году отраслевой аналитик компании “Forrester Research” Джон Киндерваг задался вопросом, почему даже самые инновационные и технологичные компании рано или поздно сталкиваются с проблемами безопасности. Прецедент Эдварда Сноудена показал всему миру, что даже из Пентагона можно вынести любые тайны. Кому же тогда мы можем доверять?

В результате анализа этих вопросов Киндерваг сделал одно единственно верное заключение - НИ-КО-МУ.

Так им была выдвинута главная концепция кибербезопасности XXI века - концепция “нулевого доверия”.

Идеи этой модели ежедневно спасают крупные компании и каждого из нас от уязвимостей.

В этой статье расскажем об одном из инструментов концепции Zero Trust - двухфакторной аутентификации (2FA): что это такое, почему её важно настроить прямо сейчас и использовать постоянно.

Zero Trust (концепция “нулевого доверия”)

В начале своего существования сеть Интернет была полностью маршрутизируемой. С развитием системы некоторые пользователи стали определять участки сети.

Постепенно эта идея обрела форму. Возникла концепция периметра, когда организации моделировали свою безопасность путём защиты частной сети доверия. Эта модель предполагала, что “плохие” субъекты останутся во внутренней сети доверия и не повлияют на безопасность внутренней инфраструктуры в целом.

Однако, когда у пользователей появилась потребность в доступе к приложениям из Интернета и удалённом доступе к внутренним сервисам, стало понятно, что эти “демилитаризованные зоны” недостаточно изолированы. Периметр, который раньше представлялся чем-то вроде стены неприступной крепости, часто нарушался в ходе регулярных инцидентов безопасности, и теперь его можно было сравнивать с пористой губкой.

Модель нулевого доверия диаметрально противоположна модели периметра. Она предполагает, что во внутренней сети находятся плохие игроки и строит механизмы защиты от этой угрозы.

Доверие обеспечивается путём проверки пользователей и устройств, а также динамического анализа их состояния. Принадлежность к “доверительной зоне” определяется не сетевым адресом, совокупностью успешных проверок на соответствие требованиям безопасности.

Использование концепции Zero Tust является крепким фундаментом для построения защищённой IT-инфраструктуры.

Двухфакторная авторизация

Что такое “пароль”? По сути, это ключ от двери, защищающей ваше личное пространство от посторонних. Представим себе свой дом. Что мы сделаем для того, чтобы надёжно защитить его от преступников? Запрём дверь на два замка, которые определённо будут крепче одного.

В киберпространстве таким вторым замком является двухфакторная аутентификация (2FA).

Двухфакторная аутентификация защищает персональный аккаунт и содержащиеся в нём данные от киберпреступников, которые завладели учётными данными пользователя, вне зависимости от того, произошло ли это по его неосторожности или в результате утечки данных из самого сервиса. При чём вовсе необязательно, что интернет-ресурс был потенциально вредоносным, в последние годы такое случается даже с самыми топовыми проектами. Нашумевшая база Collection #1 содержит более 1 миллиарда уникальных “связок” логинов и паролей, полученных в результате 2 тысяч различных утечек.

Вы наверняка уже применяете двухфакторную аутентификацию, даже если впервые встретили этот термин в нашей статье. Она используется для защиты входа в ваш онлайн-банк. Известным примером является Единый портал госуслуг.

2FA-авторизация присутствует и на самых популярных онлайн-сервисах: Google, Yandex, ВКонтакте.

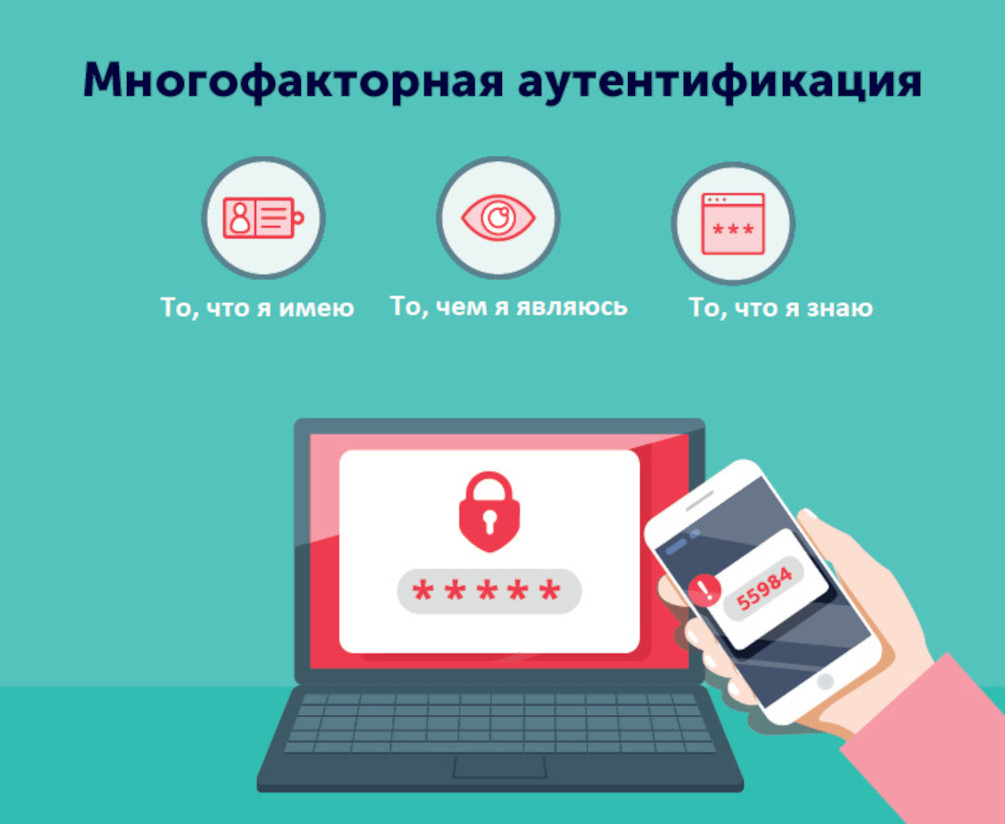

Принцип двухфакторной аутентификации заключается в следующем:

- Вы вводите на ПК логин и пароль от своего аккаунта

- На ваш смартфон поступает SMS-сообщение с одноразовым кодом, без которого вход в личный кабинет невозможен

Таким образом вы дважды, при чём с разных устройств, подтверждаете свою личность.

Вторым рубежом защиты может быть не только код из SMS. Современные системы используют самые разные решения - высылают проверочный код по email, диктуют его по телефону, запрашивают ввод биометрических данных (например, сканирование отпечатка пальца).

Также “второй замок” может открываться особыми устройствами - USB-ключом или smart-картой. Существуют компании, использующие поистине фантастические технологии - специальные электромагнитные татуировки.

Некоторые организации (например, банки) дают возможность пройти второй этап авторизации без каких-либо устройств, не требуется даже смартфон. Они предоставляют распечатанную таблицу с несколькими одноразовыми кодами.

Широкое распространение получила двухфакторная аутентификация при помощи приложений Google Authenticator (GA) и Яндекс Ключ. Среди её преимуществ можно выделить то, что злоумышленникам гораздо сложнее перехватить код, который генерируют эти приложения, по сравнению с SMS-сообщением; а также её поддержку большинством крупных сервисов - от Google до ВКонтакте.

Друзья, берегите важные для вас данные! Защищайте свои аккаунты и включайте двухфакторную аутентификацию везде, где есть такая опция, ведь это один из самых надёжных механизмов защиты от взлома. Ну а если вам потребуется помощь с её подключением и настройкой, вы всегда можете обратиться к нам.

Также может быть интересно

В нашем блоге мы собрали для вас на 100% полезную информацию